(정보제공) [생활뉴스] “카드 개통 문자에 속았다”…피싱 문자 10건 중 5건, 금융기관 사칭

페이지 정보

작성자 용국이 작성일26-02-09 09:36 조회14회 댓글0건관련링크

본문

금융기관을 사칭한 피싱 문자가 지난해 4분기 들어 폭발적으로 증가한 것으로 나타났다. 카드 발급, 거래 알림을 가장한 문자에 포함된 URL을 클릭하도록 유도하는 방식이 여전히 주력 수법으로 확인됐다.

안랩은 30일 에이전틱 AI 기반 보안 플랫폼 ‘안랩 AI 플러스(AhnLab AI PLUS)’로 2025년 10~12월 탐지·분석한 결과를 담은 ‘2025년 4분기 피싱 문자 트렌드 보고서’를 발표했다.

피싱 문자 절반이 ‘금융기관 사칭’

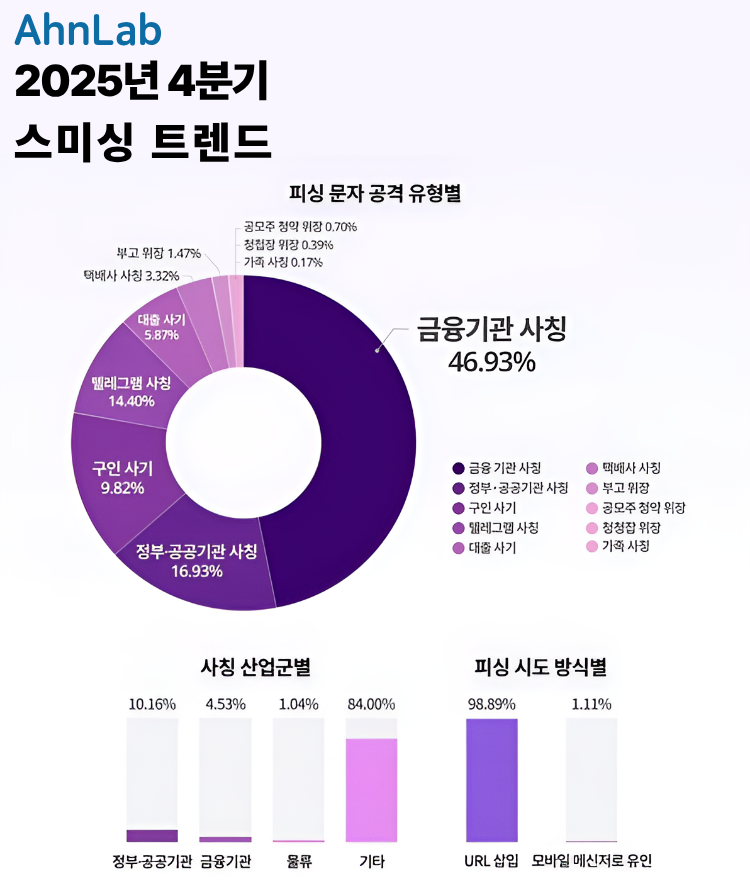

보고서에 따르면 지난해 4분기 가장 많이 탐지된 피싱 문자 공격 유형은 ‘금융기관 사칭’으로 전체의 46.93%를 차지했다. 직전 분기 대비 증가율은 343.6%에 달했다. 피싱 문자 10건 중 5건이 금융 관련 사칭이었던 셈이다.

이어 정부·공공기관 사칭(16.93%), 구인 사기(14.40%), 인터넷 관리자 사칭(9.82%), 은행 입·출금 사기(5.87%), 택배사 사칭(3.32%) 순으로 나타났다.

금융기관 사칭 문자의 특징은 ‘카드 개통 완료 안내’, ‘이상 거래 발생’ 등 사용자가 실제로 신청하지 않았을 가능성이 높은 상황을 설정해 불안을 자극하는 점이다. 문자에는 피싱 사이트 URL이나 가짜 고객센터 번호가 포함돼 있으며, ‘신고 접수’를 빌미로 개인정보 입력을 유도하는 방식이 반복되고 있다.

“정부 통지서 도착”…사칭 산업군 1위는 공공기관

공격자가 사칭한 산업군을 보면 정부·공공기관이 10.16%로 가장 많았다. 금융기관(4.53%), 물류(1.04%)가 뒤를 이었다. 다만 특정 기관명을 명시하지 않는 ‘기타’ 유형이 84.24%로 압도적인 비중을 차지했다.

이는 공격자들이 실존 기관을 정교하게 모방하는 방식에서 벗어나, ‘통지서 발송’, ‘법 위반 안내’ 등 상황 자체를 위장하는 범용형 공격으로 전략을 확장하고 있음을 보여준다.

실제로 ‘OO행정과’, ‘관리법 제○○조 위반 통지’ 등의 표현으로 공공기관을 연상시키는 문자가 다수 확인됐다.

공격 방식은 여전히 URL…전체의 98.89%

피싱 시도 방식은 여전히 URL 삽입형이 대세였다. 전체의 98.89%가 문자 내 URL 클릭을 유도하는 방식이었으며, 모바일 메신저로 이동시키는 방식은 1.11%에 그쳤다.

안랩은 “새로운 기술을 쓰기보다 성공률이 검증된 방식에 사회공학적 기법을 결합해 공격 정교도를 높이고 있다”며 “단순해 보이지만 피해 가능성은 오히려 커지고 있다”고 분석했다.

“설 연휴 앞두고 가족 간 공유 필요”

안랩은 피싱 피해 예방을 위해 출처가 불분명한 URL 클릭 금지, 의심 번호 평판 확인, 국제 발신 문자 차단, 스마트폰 보안 솔루션 설치 등의 기본 수칙 준수를 당부했다.

안랩 관계자는 “금전, 구직, 공공 알림 등 관심도가 높은 소재는 매년 반복된다”며 “설 연휴를 앞두고 가족과 지인에게 대표적인 피싱 수법을 공유하는 것만으로도 피해를 크게 줄일 수 있다”고 말했다.

한편 ‘V3 모바일 시큐리티’는 안랩 AI 플러스 기반 행위 분석과 패턴 인식 기술을 활용해 피싱 문자를 실시간 탐지하고 악성·의심 URL을 차단한다. 이번 보고서를 포함한 최신 위협 정보는 차세대 위협 인텔리전스 플랫폼 ‘안랩 TIP’를 통해 제공된다.

안랩은 ‘피싱 문자 트렌드 보고서’를 포함한 전문적인 최신 위협 정보를 자사의 차세대 위협 인텔리전스 플랫폼 ‘안랩 TIP(안랩 티아이피, https://atip.ahnlab.com)’에서 제공하고 있다.

*자료출처: https://www.outsourcing.co.kr/news/articleView.html?idxno=201936

안랩은 30일 에이전틱 AI 기반 보안 플랫폼 ‘안랩 AI 플러스(AhnLab AI PLUS)’로 2025년 10~12월 탐지·분석한 결과를 담은 ‘2025년 4분기 피싱 문자 트렌드 보고서’를 발표했다.

피싱 문자 절반이 ‘금융기관 사칭’

보고서에 따르면 지난해 4분기 가장 많이 탐지된 피싱 문자 공격 유형은 ‘금융기관 사칭’으로 전체의 46.93%를 차지했다. 직전 분기 대비 증가율은 343.6%에 달했다. 피싱 문자 10건 중 5건이 금융 관련 사칭이었던 셈이다.

이어 정부·공공기관 사칭(16.93%), 구인 사기(14.40%), 인터넷 관리자 사칭(9.82%), 은행 입·출금 사기(5.87%), 택배사 사칭(3.32%) 순으로 나타났다.

금융기관 사칭 문자의 특징은 ‘카드 개통 완료 안내’, ‘이상 거래 발생’ 등 사용자가 실제로 신청하지 않았을 가능성이 높은 상황을 설정해 불안을 자극하는 점이다. 문자에는 피싱 사이트 URL이나 가짜 고객센터 번호가 포함돼 있으며, ‘신고 접수’를 빌미로 개인정보 입력을 유도하는 방식이 반복되고 있다.

“정부 통지서 도착”…사칭 산업군 1위는 공공기관

공격자가 사칭한 산업군을 보면 정부·공공기관이 10.16%로 가장 많았다. 금융기관(4.53%), 물류(1.04%)가 뒤를 이었다. 다만 특정 기관명을 명시하지 않는 ‘기타’ 유형이 84.24%로 압도적인 비중을 차지했다.

이는 공격자들이 실존 기관을 정교하게 모방하는 방식에서 벗어나, ‘통지서 발송’, ‘법 위반 안내’ 등 상황 자체를 위장하는 범용형 공격으로 전략을 확장하고 있음을 보여준다.

실제로 ‘OO행정과’, ‘관리법 제○○조 위반 통지’ 등의 표현으로 공공기관을 연상시키는 문자가 다수 확인됐다.

공격 방식은 여전히 URL…전체의 98.89%

피싱 시도 방식은 여전히 URL 삽입형이 대세였다. 전체의 98.89%가 문자 내 URL 클릭을 유도하는 방식이었으며, 모바일 메신저로 이동시키는 방식은 1.11%에 그쳤다.

안랩은 “새로운 기술을 쓰기보다 성공률이 검증된 방식에 사회공학적 기법을 결합해 공격 정교도를 높이고 있다”며 “단순해 보이지만 피해 가능성은 오히려 커지고 있다”고 분석했다.

“설 연휴 앞두고 가족 간 공유 필요”

안랩은 피싱 피해 예방을 위해 출처가 불분명한 URL 클릭 금지, 의심 번호 평판 확인, 국제 발신 문자 차단, 스마트폰 보안 솔루션 설치 등의 기본 수칙 준수를 당부했다.

안랩 관계자는 “금전, 구직, 공공 알림 등 관심도가 높은 소재는 매년 반복된다”며 “설 연휴를 앞두고 가족과 지인에게 대표적인 피싱 수법을 공유하는 것만으로도 피해를 크게 줄일 수 있다”고 말했다.

한편 ‘V3 모바일 시큐리티’는 안랩 AI 플러스 기반 행위 분석과 패턴 인식 기술을 활용해 피싱 문자를 실시간 탐지하고 악성·의심 URL을 차단한다. 이번 보고서를 포함한 최신 위협 정보는 차세대 위협 인텔리전스 플랫폼 ‘안랩 TIP’를 통해 제공된다.

안랩은 ‘피싱 문자 트렌드 보고서’를 포함한 전문적인 최신 위협 정보를 자사의 차세대 위협 인텔리전스 플랫폼 ‘안랩 TIP(안랩 티아이피, https://atip.ahnlab.com)’에서 제공하고 있다.

*자료출처: https://www.outsourcing.co.kr/news/articleView.html?idxno=201936

댓글목록

등록된 댓글이 없습니다.